-

- Espace partenaires

- Proposer un logiciel

-

- Qui somme-nous ?

- Mentions légales

-

- Contact

- Nous écrire

Le Ransomware qui a pour thème Microsoft

PandaLabs et le Ransomware Windows

C’est en effet l’équipe d’épidémiologistes de Panda Security qui a fait le premier mention de cette nouvelle arnaque. Cette attaque qui joue sur la naïveté des utilisateurs prend la forme d’un écran noir, où est écrit en allemand une sorte de rappel à l’ordre, qui mentionne la nature non officielle de la licence Windows installée sur l’ordinateur et qui invite la victime à payer 100 € pour pouvoir débloquer la machine infectée par le cheval de Troie.

L'écran du Ransomware

Ce cheval de Troie prend la forme d’un fichier sobrement intitulé « porn_video.exe », hébergé sur des serveurs russes, mais aussi distribué par la navigation sur des sites d’apparence innocente via l’infection de javascripts.

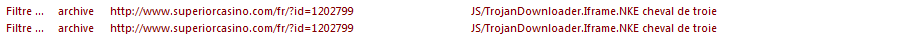

L'antivirus signale une tentative d'infection lors de la visite d'un site contaminé

Comme pour les dernières alertes en date, la fulgurance de l’attaque a de quoi décontenancer et l’ordinateur, entièrement bloqué, ne répond plus aux ordres les plus sommaires. Toutefois, il semblerait qu’il soit possible d’accéder aux fenêtres ouvertes par un simple Alt-Tab…nous n’irons pas vérifier ! En tout cas, Panda a émis un code de déblocage permettant de s'affranchir de toute manipulation (mais qui n'empêche pas une bonne désinfection après coup): QRT5T5FJQE53BGXT9HHJW53YT

Inflation des ransomwares ?

S’il ne s’agit pas de la première tentative d’usurpation d’identité pour Microsoft, le montant de la rançon exigée est prohibitive. D’habitude, les escrocs facturent leur méfait une quinzaine d’euros, misant sur le volume plutôt que le prix. Ici, cette démarche inhabituelle semble indiquer que cette méthode de scam a le vent en poupe et qu’un vivier potentiel de clients prêts à débourser plusieurs dizaines d’euros a été débusqué. En tout cas, le fait de culpabiliser l’internaute est en passe de devenir le nouveau moyen d’extorquer de l’argent, après la peur ou l’appât du gain.

Retrouvez les tests de Panda Antivirus Pro 2012 et Panda Internet Security 2012 sur Actuvirus!

Top 5 logiciels gratuits

Avis de tempête sur les mots de passe

Cachez ce mot de passe que je ne saurais voir

On se souvient que l’an passé, le petit groupe de hackers Lulzsec avait semé le trouble après le piratage des sites de Sony,...

Avis de tempête sur les mots de passe

Cachez ce mot de passe que je ne saurais voir

On se souvient que l’an passé, le petit groupe de hackers Lulzsec avait semé le trouble après le piratage des sites de Sony,...

Problèmes de sécurités sur SeaMonkey, Thunderbird et Firefox

Voici la liste des logiciels qui sont touchés par ces problèmes :

Firefox 3.6.12 et 3.5.15

Thunderbird 3.1.6 et 3.0.10

SeaMonkey 2.0.10

Si vous voulez pallier à ces...

Problèmes de sécurités sur SeaMonkey, Thunderbird et Firefox

Voici la liste des logiciels qui sont touchés par ces problèmes :

Firefox 3.6.12 et 3.5.15

Thunderbird 3.1.6 et 3.0.10

SeaMonkey 2.0.10

Si vous voulez pallier à ces...

Mahdi, le successeur de Stuxnet, Duqu et Flame fait son apparition en Iran

Mahdi, dis moi tout

Le malware Mahdi fait donc son entrée dans la liste des malwares géolocalisés dans le Moyen-Orient. Cette découverte a eu lieu retrospectivement il y...

Mahdi, le successeur de Stuxnet, Duqu et Flame fait son apparition en Iran

Mahdi, dis moi tout

Le malware Mahdi fait donc son entrée dans la liste des malwares géolocalisés dans le Moyen-Orient. Cette découverte a eu lieu retrospectivement il y...

- telecharger opera mini handler pour android

- telecharger viber gratuit pour pc windows 7

- winrar 64 crack

- utiliser google earth en ligne sans telechargement

- avg 2015 crack

- OpNext 753 Handler UI

- viber pour blackberry bold 9900

- telecharger mozilla firefox 2014 gratuit pour windows 7 01net

- telecharger avast antivirus 2015 gratuit avec crack

- utorrent plus crack

- microsoft security essentials windows 8 64 bit

- anti virus raccourcis

- avast free antivirus 8 startimes

- antivirus pour tablette samsung galaxy tab 3

- origin simpson springfield

- viber apk mobile9

- jdownloader windows 8 64 bits

- telecharger pirateur wifi v1 4 exe gratuit

- telecharger mot de passe hotmail hack v6 1

- telecharger 60 hizb mp3